Ο όρος “κοινωνική μηχανική” διατυπώθηκε για πρώτη φορά από τον Αμερικανό χάκερ Κέβιν Ντέιβιντ Μίτνικ, που πέτυχε να εισβάλει σε πολλά τηλεπικοινωνιακά δίκτυα, κλέβοντας δεδομένα από αυτά.

Η κοινωνική μηχανική στηρίζεται κυρίως στην ανθρώπινη περιέργεια, την απληστία, την έπαρση και την άγνοια. Αυτά τα ανθρώπινα “ελαττώματα”, επιτρέπουν την απόσπαση πολύτιμων πληροφοριών από επιτήδειους που γνωρίζουν πως να τους χειραγωγήσουν. Κοινώς, είναι μια κλασική τακτική κυβερνοεγκλήματος.

Για αυτό το λόγο, αρχίζει να επικρατεί η τάση απομάκρυνσης του ανθρώπινου παράγοντα από το cybersecurity, στο μέτρο βεβαίως που είναι αυτό δυνατό, και της αντικατάστασης με λογισμικά τεχνητής νοημοσύνης.

Η κοινωνική μηχανική ως όπλο στον 21ο αιώνα

Το χάκινγκ, η διαρροή πληροφοριών, ακόμη και η χρήση “τρολς”, χρησιμοποιούνται ήδη ως όπλο, με πιο χαρακτηριστικό παράδειγμα τη ρωσική επίθεση, στις αμερικανικές εκλογές του 2016, σε μια προσπάθεια επηρεασμού τους.

Σύμφωνα με τον Bill Gardner, του Marshall University, αυτές οι τακτικές έχουν ονομαστεί “τα όπλα του geek” από ορισμένους ερευνητές. Χρησιμοποιώντας χάκερ και ρωσικό κακόβουλο λογισμικό για να εισέλθει στα email της Εθνικής Επιτροπής του Δημοκρατικού Κόμματος (της Χίλαρι Κλίντον), προώθησαν στοιχεία στα WikiLeaks, για να τα δημοσιεύσει στο διαδίκτυο, σε μια απόπειρα επηρεασμού της κοινής γνώμης υπέρ του προτιμώμενου από το Κρεμλίνο υποψηφίου, δηλαδή του Ντόναλντ Τραμπ.

Το ζήτημα του κατά πόσο επηρεάστηκε η κοινή γνώμη υπέρ του Τραμπ, παραμένει αμφιλεγόμενο μέχρι τις μέρες μας. Το μόνο σίγουρο είναι πως συνέβη και θα συνεχίσει να συμβαίνει, στα πλαίσια αυτό που ονομάζεται είτε υβριδικός, είτε μη γραμμικός πόλεμος.

Γενικά, οι επιθέσεις κοινωνικής μηχανικής έχουν ως σκοπό την υπονόμευση μια επιχείρησης, ή ακόμη και μιας κρατικής οντότητας (πχ επίθεση κατά υποδομών, επηρεασμό κοινής γνώμης κτλ) που θα προκαλέσει ζημιές, κυρίως μέσω υποκλοπής πολύτιμων και κρίσιμων δεδομένων, ή ακόμη και φθοράς αυτών, οδηγώντας σε ζημιές που δύσκολα επιδιορθώνονται. Ακόμη και ο επηρεασμός της κοινής γνώμης, μπορεί να προκαλέσει αμφιβολίες πως τους θεσμούς ενός κράτους.

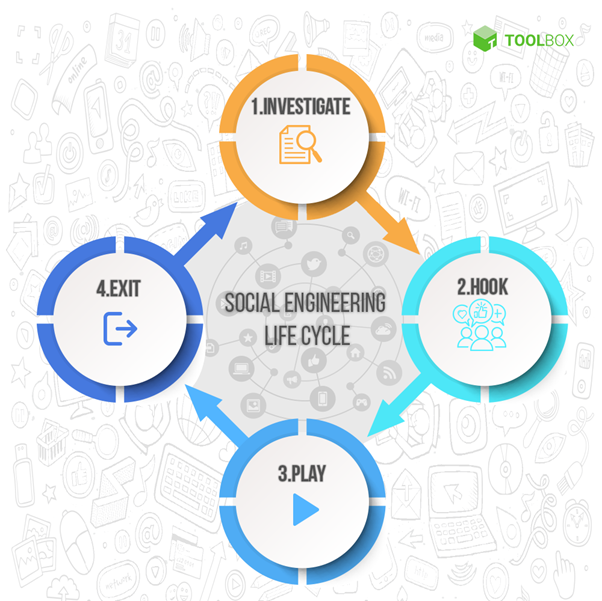

Ο κύκλος της επιτυχούς χρήσης της κοινωνικής μηχανικής, ακολουθεί ένα μοτίβο. Έρευνα ευάλωτων στόχων, “ψάρεμα”, χειρισμός τους, και έξοδος αφού ο στόχος έχει επιτευχθεί.

Η κοινωνική μηχανική στον τομέα της εθνικής ασφάλειας

Όπως προαναφέρθηκε, μεγάλο ρόλο στην επιτυχία μιας τέτοια επιχείρησης, παίζει ο ανθρώπινος παράγοντας και τα “ελαττώματά” του. Δεν είναι λίγες οι φορές που κάποιοι που κατέχουν κρίσιμες θέσεις, για παράδειγμα στις Ένοπλες Δυνάμεις, θα αποκαλύψουν άθελά τους κρίσιμες πληροφορίες, κυρίως εξαιτίας άγνοιας κινδύνου. Ένα (φανταστικό) σενάριο, είναι κάποιος αξιωματικός, στα πλαίσια μιας αθώας κατά τα άλλα συζήτησης, να αποκαλύψει πως η υπηρεσία του, χρησιμοποιεί Windows XP, με δωρεάν λογισμικό antivirus. Ο κακόβουλος συνομιλητής, θα αποκτήσει την κρίσιμη πληροφορία ενός σοβαρού κενού ασφαλείας, το οποίο μπορεί εύκολα να εκμεταλλευτεί.

Spear phising

Το πρόβλημα βεβαίως δεν είναι τόσο απλό. Μια εχθρική επιχείρηση κοινωνικής μηχανικής, θα φτάσει ακόμη και στο σημείο να ερευνήσει τη δραστηριότητα ατόμων στα κοινωνικά δίκτυα, να εντοπίσει μοτίβα, πληροφορίες, όπως για παράδειγμα τοποθεσίες, ακόμη και δεδομένα “προσωπικής” φύσεως, που θα χρησιμοποιήσει ως μοχλό, είτε αφανώς, είτε ακόμη και εκβιαστικά, για να αποσπάσει πληροφορίες. Δεν είναι λίγες οι φορές που έχουμε γράψει πως τα στελέχη των Ενόπλων Δυνάμεων, θα πρέπει να προσέχουν ιδιαιτέρως τι μοιράζονται δημόσια, αλλά και “προσωπικά” με γνωστούς ή αγνώστους στα κοινωνικά δίκτυα. Ακόμη και οι μεταθέσεις για παράδειγμα, ή τα “check-in” σε διάφορες τοποθεσίες, που θα κάνει ένα στέλεχος, μπορεί να αποκαλύψουν λεπτομέρειες για ασκήσεις, ή ακόμη και για τοποθετήσεις σε νευραλγικές θέσεις. Επί παραδείγματι, η “αθώα” πληροφορία πως “ο τάδε αισθάνεται ευτυχισμένος στην τοποθεσία τάδε“, μπορεί να αποκαλύψει κρίσιμα μυστικά. Η άντληση πληροφοριών από μεμονωμένα άτομα, ονομάζεται spear phising.

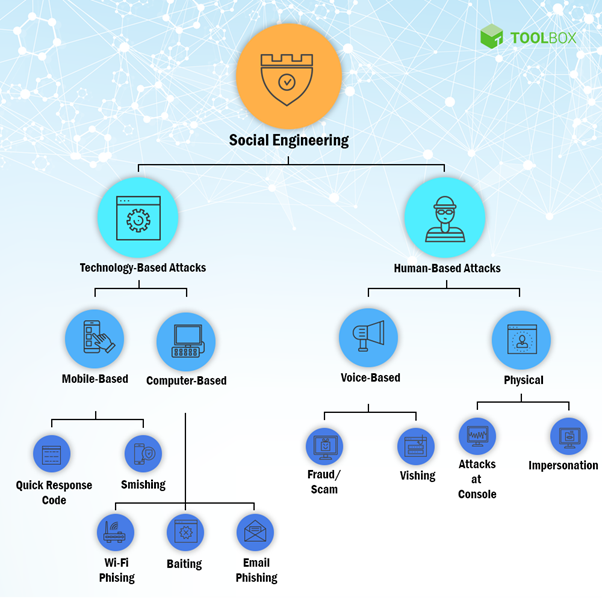

Συνοπτικά, άλλες μέθοδοι υποκλοπής πληροφοριών μέσω κοινωνικής μηχανικής, που αφορούν και την εθνική ασφάλεια, περιλαμβάνουν:

Τη χρήση ενός “δολώματος”, για παράδειγμα ενός μολυσμένου με κακόβουλο λογισμό USB stick, που το θύμα θα βάλει στον υπολογιστή του.

Phising, δηλαδή email με λινκς που παραπέμπουν σε ιστότοπους με σκοπό την υποκλοπή κωδικών και άλλων πληροφοριών. Παρόμοια email μπορεί να περιέχουν “αθώα” αρχεία, όπως για παράδειγμα ένα απλό excel, μολυσμένο με λογισμικό υποκλοπής στοιχείων, ή αχρήστευσης του υπολογιστή.

Vishing, δηλαδή την υποκλοπή πληροφοριών μέσω προφορικής συνομιλίας, για παράδειγμα μέσω τηλεφώνου. Πχ, ένα αθώο “λάθος” τηλέφωνο σε κάποιον που βρίσκεται σε νευραλγική θέση, που θα απαντήσει πως λέγεται, σε ποια περιοχή μένει, ίσως και που δουλεύει ακριβώς.

Η εξαιρετικά επικίνδυνη μέθοδος του Scareware. Ο θύτης θα εκβιάσει το θύμα να αποκαλύψει ευαίσθητες πληροφορίες, υποστηρίζοντας πως έχει μολύνει τον υπολογιστή του. Μια άλλη επικίνδυνη μέθοδος, είναι ο θύτης να έχει αποκτήσει πρόσβαση σε ευαίσθητα δεδομένα, όπως φωτογραφίες και βίντεο σε προσωπικές στιγμές, γνώση για τις σεξουαλικές συνήθειες ή προτιμήσεις ενός ατόμου κτλ. Ο εκβιαζόμενος, υπό τον φόβο δημοσιοποίησης αυτών των προσωπικών δεδομένων, συχνά θα επιλέξει να “συνεργαστεί” με τον εκβιαστή.

Honey trap, δηλαδή η επιστράτευση ενός ευπαρουσίαστου προσώπου, που θα παγιδεύσει κάποιον/α που μπορεί να είναι παντρεμένος/η, εκβιάζοντας για πληροφορίες προκειμένου να μην το αποκαλύψει.

Το Whaling είναι η στοχοποίηση υψηλόβαθμων αξιωματούχων, με τις προαναφερθείσες μεθόδους.

Παραδείγματα επιτυχούς επιχείρησης κοινωνικής μηχανικής

Το πιο γνωστό παράδειγμα είναι η χρήση του κακόβουλου λογισμικού Stuxnet, που προκάλεσε σοβαρές ζημιές στο πυρηνικό πρόγραμμα του Ιράν το 2009-10 και φέρεται να αναπτύχθηκε από κοινού από το Ισραήλ και τις Ηνωμένες Πολιτείες. Το δίκτυο υπολογιστών του πυρηνικού προγράμματος, δεν ήταν συνδεδεμένο στο διαδίκτυο για προφανείς λόγους. Εικάζεται πως κατά την επιχείρηση, άγνωστα άτομα προσέγγισαν έναν Ιρανό επιστήμονα που εργαζόταν στο πρόγραμμα και πέτυχαν να μολύνουν το λάπτοπ του. Κατόπιν, ο επιστήμονας, όταν επέστρεψε στην εργασία του, συνέδεσε όπως συνήθιζε τον υπολογιστή του με το δίκτυο, προκαλώντας μεγάλες ζημιές στις φυγόκεντρους των εγκαταστάσεων.

Ένα λιγότερο γνωστό παράδειγμα έλαβε χώρα το 2013, όταν Σύριοι χάκερ του καθεστώτος Άσαντ, πέτυχαν μέσω αληθοφανούς email που στάλθηκε σε δεκάδες υπαλλήλους του Associated Press, να εγκαταστήσουν κακόβουλο λογισμικό και να αποκτήσουν πρόσβαση στον επίσημο λογαριασμό Twitter του πρακτορείου. Μπόρεσαν να δημοσιεύσουν ένα tweet, που ανέφερε πως δήθεν σημειώθηκαν δυο εκρήξεις στον Λευκό Οίκο και ο τότε πρόεδρος Μπάρακ Ομπάμα τραυματίστηκε. Ως αποτέλεσμα, μέσα σε πέντε λεπτά, ο δείκτης Dow Jones, υποχώρησε κατά 150 μονάδες.

Γίνεται σαφές από τα ανωτέρω, πως η κοινωνική μηχανική είναι ένα πολύτιμο εργαλείο υβριδικού πολέμου, με απτά παραδείγματα επιτυχίας.

Η αντιμετώπιση τέτοιον απειλών, ξεκινά από την ενδελεχή ενημέρωση του προσωπικού. Συχνοί έλεγχοι για κακόβουλο λογισμικό και χρήση ενημερωμένων antivirus και antimalware προγραμμάτων, θα πρέπει να θεωρείται δεδομένη. Ομοίως, οι κωδικοί θα πρέπει να διαθέτουν τουλάχιστον 16 χαρακτήρες (γράμματα, αριθμούς σύμβολα) και να αλλάζονται σε τακτικά διαστήματα. Τα υπολογιστικά δίκτυα θα πρέπει να ελέγχονται τακτικά από εμπειρογνώμονες, για τυχόν κενά ασφαλείας και κακόβουλο λογισμικό. Θα πρέπει να αποφεύγεται η σύνδεση υπολογιστών με κρίσιμα δεδομένα στο διαδίκτυο. Δεν είναι λίγες οι περιπτώσεις που στελέχη, χρησιμοποιούν υπηρεσιακούς υπολογιστές για να συνδέονται στα κοινωνικά δίκτυα. Οπωσδήποτε χρήση μεθόδου επαλήθευσης μέσω δυο παραγόντων. Για παράδειγμα, ισχυρός κωδικός και επιβεβαίωση σύνδεσης μέσω SMS, ή ανάλογου τρόπου. Σε καμία περίπτωση να μη γίνονται συζητήσεις που αφορούν ευαίσθητες υπηρεσιακές πληροφορίες με γνωστούς και φίλους. Ο κανόνας είναι πως “μυστικό που το ξέρουν δυο, δεν είναι μυστικό”. Τέλος, μεγάλη προσοχή στα δεδομένα που μοιραζόμαστε στο διαδίκτυο και κυρίως στα κοινωνικά δίκτυα.

Η διαφύλαξη απόρρητων μυστικών, ξεκινά από την προσωπική πειθαρχεία σε θέματα συμπεριφοράς στον εικονικό και ψηφιακό κόσμο, ειδικά στις πληροφορίες που μοιραζόμαστε και καταλήγει σε αυστηρά μέτρα προφύλαξης των πληροφοριών που διακινούνται στα ανώτατα κλιμάκια της διοίκησης.